2026.01.09

サイバーセキュリティ経営ガイドライン概説(3/4)

目次

前回までサイバーセキュリティ経営ガイドライン(以下「ガイドライン」と表記)の構成や「経営者が認識すべき3原則」「サイバーセキュリティ経営の重要10項目」等について解説しました。

ガイドラインには、自組織の実情を可視化するツールや参考資料等も数多く提供されています。

今回は、それらの主な内容やポイント、活用方法等について解説します。

※前回までの記事

・サイバーセキュリティ経営ガイドライン概説(1/4)

・サイバーセキュリティ経営ガイドライン概説(2/4)

●ガイドラインの活用に向けて

ガイドラインにはサイバーセキュリティ対策を強化する上で参考となる事項が記載されていますが、熟読して内容を理解したとしても、それを実践し、自組織にサイバーセキュリティ経営を根付かせるのはそう容易ではありません。

ガイドラインが求めている事項を実践する上で有効なのが、各種付録や補助ツール、参考資料類の活用です。

ここでは、目的に応じた活用方法を紹介します。

●組織のサイバーセキュリティ対策の実施状況を知るには

ガイドライン実践の第一歩として、自組織の対策実施状況を把握することが挙げられます。

この目的には、次の付録や補助ツール等が活用できます。

①ガイドライン付録A サイバーセキュリティ経営チェックシート

②サイバーセキュリティ経営可視化ツール(Excel版、Ver2.1)

ここからは、これらの内容や活用方法について見てみましょう。

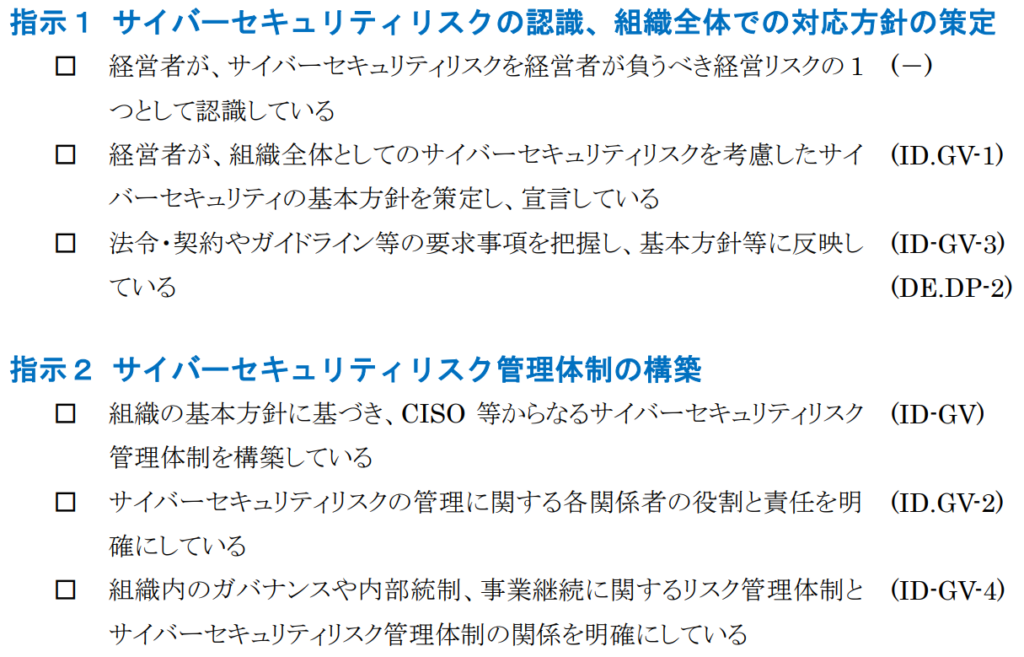

①の「付録A サイバーセキュリティ経営チェックシート」は、「経営者が認識すべき3原則」と「サイバーセキュリティ経営の重要10項目」の実践状況についてセルフチェックするためのシートです。

「サイバーセキュリティ経営の重要10項目」のチェックシートの一部を次に示します。

なお、各項目の右側にある括弧内の記号はNIST(米国国立標準技術研究所)が提供するサイバーセキュリティフレームワークとの対応関係を示すもので、該当する項目には同フレームワークのサブカテゴリの識別子が記載されています。

「サイバーセキュリティ経営ガイドラインVer 3.0 付録A サイバーセキュリティ経営チェックシート」より

(https://www.meti.go.jp/policy/netsecurity/downloadfiles/guide_v3.0.pdf)

サイバーセキュリティ経営チェックシートはPDF形式ですが、コピー&ペーストが可能であるため、編集可能な形式に変換することで、実際にチェックシートとして使用することが可能です。

とはいえ、チェック結果の集計・可視化等は別途行う必要があるため、それほど使い勝手が良いとは言えません。

一方、次に紹介する②はIPA(独立行政法人 情報処理推進機構)のサイトでツールとして提供されており、実践状況をチェックするだけでなく、結果の集計や可視化まで行うことが可能です。

●サイバーセキュリティ経営可視化ツール

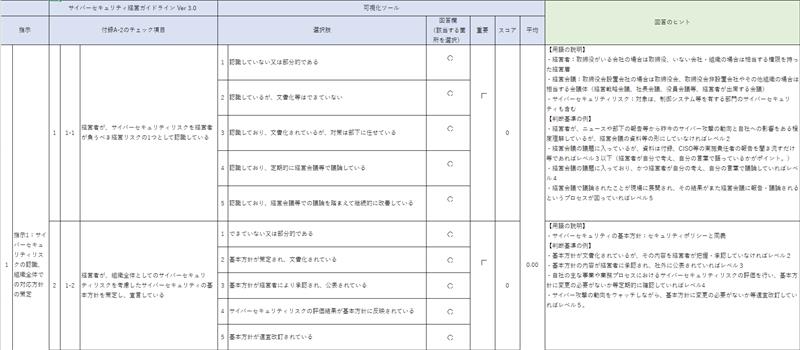

②の「サイバーセキュリティ経営可視化ツール(Excel版、Ver2.1)」は、「使い方ガイド」「チェックリスト1」「チェックリスト2」「チェックリスト3」「可視化結果」シートから構成されています。

これらの中で、「チェックリスト(1~3)」は、付録Aと同様に「サイバーセキュリティ経営の重要10項目」の実践状況について自己点検するためのチェック項目集です。

回答方式には成熟度モデルを採用しており、40個の設問について5段階の選択式となっているほか、回答のヒントとして、用語の例、判断基準の例、参考情報等も示されています。

IPA「サイバーセキュリティ経営可視化ツールのチェックリスト」より(抜粋)

(https://www.ipa.go.jp/security/economics/checktool.html)

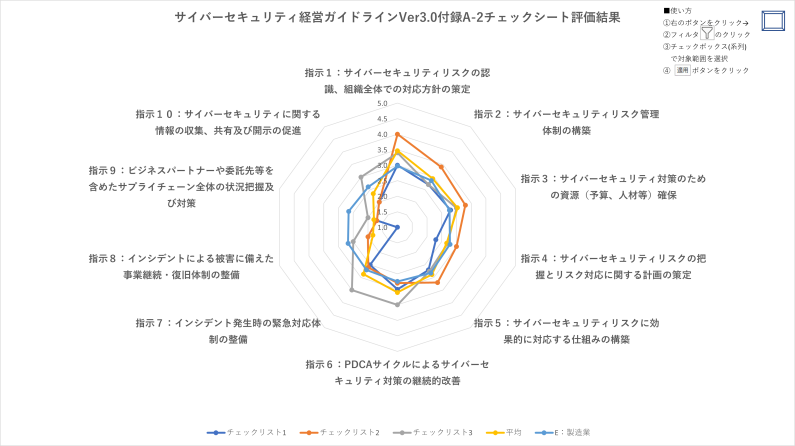

このツールは組織単体としてのチェック結果を可視化するだけでなく、グループ企業等における各社の状況を可視化し、比較できるようになっています。

グループ企業であれば、同じExcelファイル内に企業毎のチェックリストを作成し、それぞれ回答を記入します。

その後、可視化結果シートで比較したい企業を選択すると、次のように各社の回答結果がレーダーチャート上に表示されます。

IPA「サイバーセキュリティ経営可視化ツール」より

(https://www.ipa.go.jp/security/economics/checktool.html)

このように、グループ企業等も含めた組織の実情を可視化することで、取り組むべき課題を把握し、改善に向けた対応策を検討することが可能となります。

次回は、「サイバーセキュリティ経営ガイドライン Ver 3.0実践のためのプラクティス集」と「付録F サイバーセキュリティ体制構築・人材確保の手引き」について解説します。