2025.10.24

検知が困難なLiving off the Land戦術を用いた攻撃

目次

中小企業の経営者や情報システム担当者の皆さん、日々のセキュリティ対策、お疲れ様です

今回は「日本政府のサイバーセキュリティ施策の概要」の中で少し触れた「Living off the Land/戦術」について解説します。

●Living off the Land戦術とは

2024年6月25日にJPCERTコーディネーションセンター(JPCERT/CC)、内閣サイバーセキュリティセンター(NISC)※1より、「Operation Blotless攻撃キャンペーン」に関する注意喚起がありました。

この「Operation Blotless攻撃キャンペーン」では、Living off the Land(LotL:システム内寄生型、もしくは環境寄生型)戦術などと呼ばれる手法が用いられており、日本の組織もターゲットとなっているとのことです。

LotLによるサイバー攻撃は、マルウェアを用いるのではなく、システム内に組み込まれている正規の管理ツールやコマンド、機能等を用いて認証情報の窃取、システム情報の収集等を行います。そのため、一般的に導入されているセキュリティツールでは検知が困難であることが特徴です。

なお、この手法を過去に実際に用いたAPT※2攻撃グループとして「Volt Typhoon」の存在が知られています。

※1 2025年7月に内閣官房組織令に基づき「国家サイバー統括室(NCO:National Cybersecurity Office)」に改組。

※2 APT(Advanced Persistent Threat:持続的標的型攻撃)とは、高度で持続的な手法を用いて行われるサイバー攻撃を意味します。

●攻撃グループ「Volt Typhoon」による攻撃の特徴

「Volt Typhoon」とは、某国家が主導する攻撃グループであり、主に米国における通信、エネルギー、運輸、水道といった重要インフラ企業をターゲットしています。

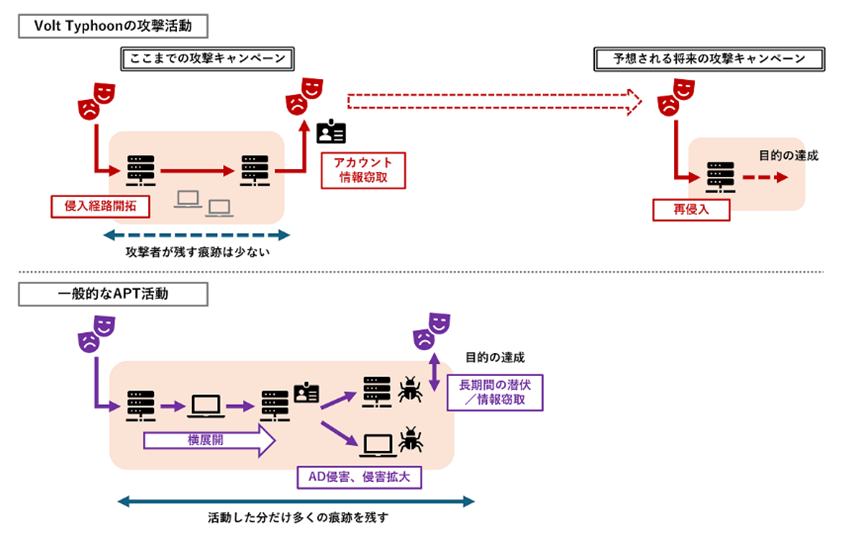

「Volt Typhoon」の活動目的は、上記のような重要インフラ企業等への本格的な侵入に備え、「侵入方法を開拓」することであり、そのためにActive Directory(AD)サーバに保存されている認証情報(NTDS※3ファイル)を窃取することのようです。また、攻撃が短期間に行われていることも特徴で、長期間にわたる潜伏・情報収集等は行われていないとのことです。

※3 NT Directory Servicesの略で、Active Directoryサーバのデータベースファイルです。

LotLを用いたVolt Typhoonの攻撃活動と一般的なAPT活動の比較

(https://www.jpcert.or.jp/at/2024/at240013.html)

●LotLを用いた攻撃活動による侵害有無調査が困難な理由

(1)調査に必要なActive Directoryの各種ログの少なさ

上記のように、LotLでは、Active Directoryがターゲットとなるため、同サーバを中心とした調査が必要となりますが、一般的に、Active Directoryでは、調査に必要なログが出力されておらず、長期間の保存もされていないケースが多くあります。そのため、仮に侵害されていたことがわかったとしても、その調査に必要なログが残っていない可能性があります。

(2)初期侵入経路となった機器のログの少なさ

LotLでは、初期侵入経路としてVPN(Virtual Private Network)製品の脆弱性を悪用した攻撃が多用されています。一般的に、そうしたネットワーク機器では各種ログを調査可能な状態で長期間保存していないことが多いため、仮に侵害されていたことがわかったとしても、調査が困難となる可能性があります。

(3)侵害箇所が限定的

LotLでは、他のサイバー攻撃の事例のように、多数の端末やサーバへの横展開やADサーバそのものへの侵害等がなく攻撃の痕跡が残る箇所が少ないのが特徴です。そのため、侵害調査できる箇所が限定的となります。

●侵害調査として推奨される対応(短期的)

これまでに観測されている攻撃事例やJPCERT/CCが対応した事例等踏まえると、侵害有無調査を行う場合、短期的な対応として次のような事項が推奨されます。

(1) Active Directoryデータベースファイルの持ち出し試行の確認

(2)Windowsイベントログの削除試行の確認

(3) Active DirectoryでのPowerShellの実行内容の調査

(4)Webサーバやネットワーク機器などへのWebshell※4の設置有無調査

(5) 過去の攻撃で使用されたリバースプロキシツールの設置有無調査

(6)VPN機器等におけるログ調査や管理者アカウントの使用状況調査

※4 攻撃者がシステムへのバックドアとして使用するために設置する不正なスクリプト

●侵害調査として推奨される対応(中長期的)

今後の攻撃に備えて、短期的な対応に加え、次のような対応が推奨されます。

(1) 攻撃の侵入経路になり得るインターネットに接続されたネットワーク機器(VPN等)の設定や運用の点検

(2)Active Directoryの各種ログ保存設定の見直し、侵害兆候に関するアラート設定等の導

(3)不要な管理者アカウントや権限の削除