2025.09.26

【令和7年度版】中小企業におけるセキュリティ脅威への対策強化 ~ランサムウェアによる攻撃事例から対策を学ぶ(2/2)~

目次

独立行政法人情報処理推進機構(IPA)が毎年発行している「情報セキュリティ10大脅威2025」から、中小企業の経営者やシステム担当者が注目すべき点を掘り下げていきます。

今回も1位に挙げられている「ランサムウェアによる攻撃」に焦点を当てます。

2回目の今回は、ランサムウェアの被害の実例と対策・対応について解説いたします。

※前回の情報はこちら:【令和7年度版】中小企業におけるセキュリティ脅威への対策強化~ランサムウェアによる攻撃事例から対策を学ぶ~(1/2)

1.ランサムウェアによる被害の実例

(1)ランサムウェア感染による被害と二次被害

2024年6 月、サービス業のK社はランサムウェア攻撃を含む大規模なサイバー攻撃を受けたと公表しました。複数のサービスが停止したほか、同年 8 月の調査で、約 25 万 4,000 人分の個人情報や企業情報の漏えいが判明しました。フィッシング攻撃等により従業員のアカウント情報が窃取され、社内ネットワークに侵入されたことが原因と推測されています。 また、本事例では、攻撃組織が公開したとされる 情報がSNS 等を通じて拡散されました。この二次被害に対しては、対策チームによる投稿の削除要請および情報開示請求等が行われ、悪質な拡散行為へは刑事訴訟等の準備が進められています。

(2)ノーウェアランサムによる攻撃事例

2024年10 月、J機構は、機構内のセンターがデータ窃取の脅迫を受けたと公表しました。犯行声明 は国際ハッカー集団「CyberVolk」からで、 搾取データの 5%を公開し、1 万ドルを支払わなければ残りの95%も公開すると SNS 上で脅迫を受けました。なお、調査によってシステムへの不正侵入やデータ 消失等は確認されず、窃取したとされるデータも公開データでした。

(3)RaaSが利用された国内事例

2024 年 6 月、情報処理業のH社がランサムウェア攻撃を受けたことを公表しました。攻撃者はサーバーの脆弱性および VPN ルーターの設定不備を悪用して社内ネットワークに侵入し、複数のサーバーに対してデータの暗号化を行いました。10 万件以上の個人情報漏えいの可能性があったが、同年 8 月時点では外部への流出や二次被害は確認されていません。 また、本事例では、RaaS の一種である「Phobos」 を用いた攻撃だったことも確認されています。

2.ランサムウェアの対策と対応

ランサムウェアの対策と対応には、組織的な対応(経営者層/システム管理者/従業員)が必要です。それぞれの組織が役割を分担し合い、かつ総括的に対策や対応をシームレスに行う必要があります。

※印は下記「共通対策」の詳細を参照してください。

(1)経営者層

経営者層では以下の対策と対応が必要となります。

◇組織としての対策・対応体制の確立

・インシデント対応体制を整備し、実際のインシデント時に対応する※

(2)システム管理者や従業員

◇被害の予防対策

・インシデント対応体制を整備し、実際のインシデント時に対応する※

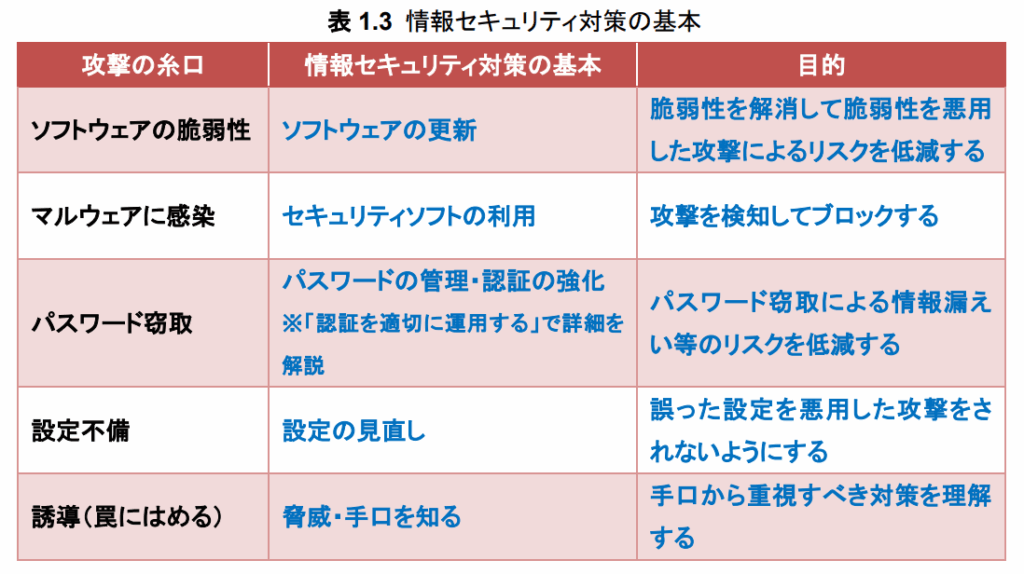

・IPAの「情報セキュリティ10大脅威 2025解説書[組織編]」の9ページ、表1.3「情報セキュリティ対策の基本」を実施する

・メールの添付ファイル開封や、メールやSMSのリンク、URLのクリックを安易にしない※

・多要素認証の設定を有効にする

・提供元が不明なソフトウェアを実行しない

・サーバーやクライアント、ネットワークに適切なセキュリティ対策を行う※

・共有サーバー等へのアクセス権の最小化と管理の強化を行う

・公開サーバーへの不正アクセス対策を行う

・適切なバックアップ運用※

◇被害を受けた後の対応

・適切な報告/連絡/相談を行う※

・適切なバックアップ運用を行う※

・復号ツールを活用し、復号化を行う

・インシデント対応体制を整備し、実際のインシデント時に対応する※

(3)身代金の支払いと復旧業者の選定

ランサムウェア被害を受けた場合、原則、身代金は支払わずに復旧を行います。

何故ならば、身代金を支払ってもデータの復元や情報の流出を防げるとは限らないからです。

また、対応を依頼した業者が攻撃者との裏取引で身代金を支払うことでデータ復旧した場合、事実上、自組織が攻撃者に資金提供をしたとみなされるおそれもあります。このため、対応を依頼する業者の選定にも注意が必要です。

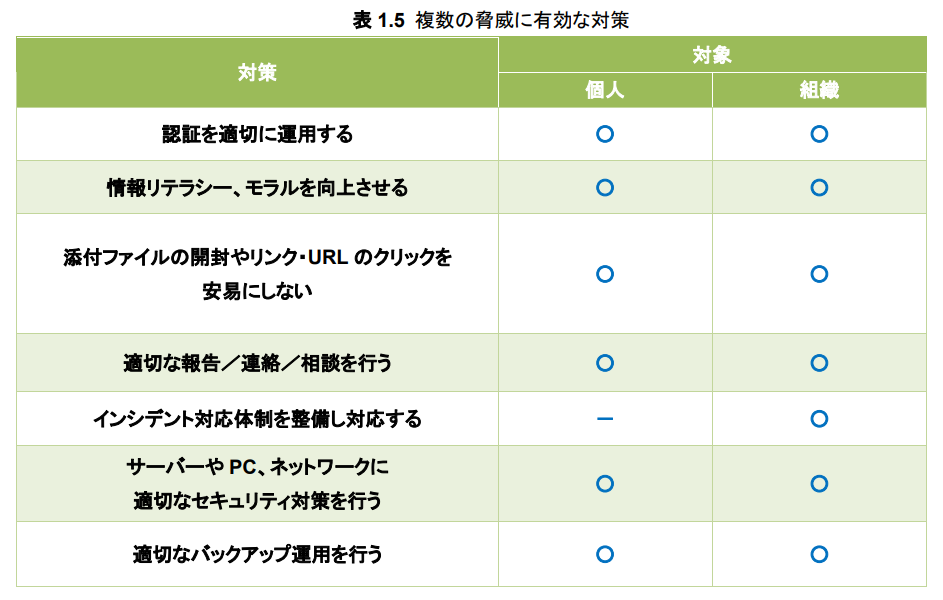

※「共通対策」

IPA「情報セキュリティ10大脅威 2025解説書[組織編]」の37ページ、表1.5「複数の脅威に有効な対策集」より

①認証の適切な運用

推測可能なパスワードの設定や不適切な管理をすると、攻撃者に不正ログインされやすくなってしまいます。そのためには適切な設定や運用が必要となります。

②情報リテラシー、モラルを向上

故意に不正をはたらくことは論外ですが、中には意図せず情報モラルに反することを行ったり、組織のためによかれと考えて規則に反してしまう場合もあります。

どのような場合にも自身の行為には責任が伴う事を認識する必要があります。

③添付ファイル開封、メールやSMSのリンクやURLの安易なクリックの抑止

様々なサービスからの連絡がメールで行われたり、SMSからのお知らせを受け取ることがあります。しかし、本物を騙った偽の連絡であると、それに起因として個人情報を盗まれたり、金銭被害に繋がったりするおそれがあります。

④適切な報告/連絡/相談

◇【システム管理者や従業員】

被害を受けたときは適切な人や機関への相談が必要です。不安に感じたときや被害に遭ったときは慌てず、まずは落ち着いて、対応する事が望ましいと言えます。

◇【組織】

組織内で適切な報告や連絡が無いと被害の拡大だけでなく、外部からは隠蔽とみなされ、さらなる信頼の失墜につながります。経営者や上司、責任者は部下や担当者が包み隠さず躊躇なくエスカレーションできる風土や関係性を築くことも重要です。

⑤インシデント対応体制を整備し対応する

セキュリティインシデントが発生した際、誰がどのように、何から行えばよいのか?これを理解して、あらかじめ対応する仕組みを整えているのといないのとでは、同じ事象の問題が起きたとしても受ける被害の大きさは全く異なります。適切な体制構築が必要です。

⑥サーバーやクライアント、ネットワークに適切なセキュリティ対策を行う

脅威はサーバーやクライアント、ネットワークに関連したものが多いのが特徴です。ただし、組織としてのポリシーの制定や要員確保、事前検証、手順の確立、そしてそれを維持し続ける予算の確保と仕組みが必要であり、検討事項が多い事も特徴と言えます。

⑦適切なバックアップ運用

データの破損の原因は、記憶装置の故障やランサムウェア等のサイバー攻撃だけではなく、運用時の操作ミスによる消去や誤った更新と、多岐に渡ります。データ復旧には人手と時間を要しますが、適切なバックアップを取得しておくことで、この被害を軽減することが可能です。

IPAの「情報セキュリティ10大脅威2025」の36ページから始まる「共通対策」ではさらに詳しい具体的な対応をご紹介しています。こちらもご参照ください。

ここまでランサムウェアの攻撃事例や対策・対処について考察してきましたが、いかがだったでしょうか。

前回の繰り返しですが、IPAでは「ランサムウェア対策特設ページ」を公開しています。

このページでは、ランサムウェアの感染防止や被害低減のために役立つ情報が公開されています。

また、IPAや他機関のランサムウェア関連セキュリティ情報へのリンクも紹介しているので、ぜひ参考にしてください。

ランサムウェアは今も進化をし続けています。

正しいランサムウェアの知識を共有し、事前にできる対策をできるだけ打つことによって、ランサムウェアの発生を防止する事が可能となり、組織として重要な情報や業務継続性を保証することができます。

3.最後に

東京都ではセキュリティ対策をこれから始めたい企業や事業継続に向けたさらなる強化を図りたい企業向けに、セキュリティ専門家による各種の支援を行っています。すでに募集を締め切っている支援もありますが、下記支援はまだ参加者募集中です。ぜひご確認ください。

基本対策事業URL:https://kihontaisaku.metro.tokyo.lg.jp/

※本記事は令和6年度中小企業サイバーセキュリティ対策事業で制作された記事を最新情報等で更新したものです。