2025.10.31

【令和7年度版】中小企業におけるセキュリティ脅威への対策強化 ~システムの脆弱性を突いた攻撃への対策を学ぶ~

目次

独立行政法人情報処理推進機構(IPA)が毎年発行している「情報セキュリティ10大脅威2025」から、中小企業の経営者やシステム担当者が注目すべき点を掘り下げていきます。

今回は3位に挙げられている「システムの脆弱性を突いた攻撃」に焦点を当てます。(2024年の5位「修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃)」と、7位「脆弱性対策情報の公開に伴う悪用増加」が統合され、3位にランクインしました)

ソフトウェアやハードウェアの脆弱性対策情報の公開には、利用者に対して脆弱性の脅威やその対策方法を知らせるという利点があります。

しかし一方で、その公開された情報は悪意ある攻撃者にとっても貴重な攻撃の手がかりとなり得るのです。

攻撃者はその情報を悪用し、脆弱性対策を講じていない当該製品を使用したシステムを狙って攻撃を行う恐れがあります。

近年では、ゼロデイ/Nデイ攻撃(それぞれの定義については後述します)の境界が曖昧になり、脆弱性情報の公開後すぐに悪用される傾向が強まっているため、細心の注意を払って、最新の情報を入手する必要があると言えます。

1.脆弱性対策情報の公開に伴う悪用増加による脅威

一般的に、OSやアプリケーション等のソフトウェアに脆弱性が発見された場合、開発ベンダーが脆弱性の修正プログラム(パッチ)を作成します。

その後、ベンダーはセキュリティ対応機関等と連携するか、または自身で脆弱性対策情報として脆弱性の内容とパッチや対策方法、暫定対策情報を一般に公開し、当該ソフトウェアの利用者へセキュリティ脅威への対策を促します。

一方攻撃者は、公開された脆弱性対策情報を基に攻撃コード等をいち早く作成し、パッチ適用等のセキュリティ対策を実施する前のソフトウェアに対して、脆弱性を悪用した攻撃を行います。(Nデイ攻撃)

これによるマルウェア感染や情報漏えい、Web ページやファイルの改ざん等の被害の発生が確認されています。

特にネットワーク機器(VPN機器)やコンテンツ管理システム(プラグインを含むCMS)等、広く利用されている製品の脆弱性の場合には、脆弱性情報が公開されると瞬く間に多くの攻撃の対象となる危険性があります。

昨今、脆弱性が発見されてからそれを悪用した攻撃が発生するまでの時間が短くなっており、より迅速な対応が求められています。

2.代表的な攻撃例

(1)公開される前の脆弱性を悪用(ゼロデイ攻撃)

開発ベンダー等が脆弱性対策情報を公開する前に、攻撃者が脆弱性を悪用して行う攻撃をゼロデイ攻撃と呼びます。

悪用の手口は、脆弱性毎に様々ですが、例えば、ネットワーク機器の脆弱性を悪用した遠隔での任意のコード実行が挙げられます。

(2)製品利用者が対策する前の脆弱性を悪用(Nデイ攻撃)

パッチや回避策が公開され、そのパッチの適用や回避策を講じるまでの期間の脆弱性を N デイ脆弱性と呼び、これに対するサイバー攻撃をNデイ攻撃と呼びます。ソフトウェアの脆弱性管理が不適切な場合、未対策の期間が長くなり、被害に遭うリスクも大きくなります。

加えて、その脆弱性が確かであることを示す実証コード(PoC)※が公開されることもあり、このコードが攻撃に悪用されることも少なくありません。

※PoC(Proof of Concept):脆弱性が新たに発見された場合に、プログラムに潜む問題点を明確にする(=実証する)ために用意されたコードを意味します。(ゼロデイ攻撃の詳細はこちらの記事「中小企業におけるセキュリティ脅威への対策強化 ~修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃)から対策を学ぶ~」を参照してください)

(3)公開されている攻撃ツールの使用

公開された脆弱性に対する攻撃ツールは短期間で作成され、ダークウェブ上で取引されたり、攻撃サービスとして提供されたりすることがあります。

また、誰でも利用可能なオープンソースのツールに脆弱性を利用する機能が実装され、それを悪用されることもあります。

3.脆弱性悪用の具体的事例

【事例1:P社製 PAN-OS の機能の脆弱性を悪用したゼロデイ攻撃】

2024 年 4 月 12 日(米国時間)、P社は、PAN-OS の GlobalProtect 機能において、認証されていない遠隔の第三者によって、root 権限で任意のコード実行ができる脆弱性があることを公表しました。また、この脆弱性を悪用したゼロデイ攻撃も確認されています。この脆弱性は、深刻度(CVSS v3.0)のベーススコアが最大の 10.0 と評価され、脆弱性を悪用した攻撃が国内外で確認されました。他方、IPA、JPCERT/CC からは、侵害調査の推奨等の注意喚起も行われました。

【事例2:Windows 上の PHP の脆弱性を悪用した攻撃】

2024 年 6 月、Windows 上で動作する CGI モードの PHP に OS コマンドインジェクションの脆弱性があることが報じられました。この脆弱性は、既存の脆弱性(CVE-2012-1823)に対する保護を回避できるというものです。この脆弱性が悪用され、webshell が設置されるといった被害や、ランサムウェア「TellYouThePass」の感染活動に悪用されたことも確認されています。また、IPA からは、修正プログラムの適用等の注意喚起が行われました。

【事例3:太陽光発電施設の遠隔監視機器に対する攻撃】

2024 年 5 月、C社製の太陽光発電施設向け遠隔監視機器がサイバー攻撃を受け、不正送金の踏み台として悪用されたことを一部の報道機関が報じました。この攻撃との関係性は不明ですが、C社製品に関する脆弱性の一部(CVE-2022-29303 等)については、米国サイバーセキュリティ・インフラストラクチャセキュリティ庁の「既知の悪用された脆弱性カタログ」(KEV)に掲載されています。なお、コンテックからは、複数回の注意喚起(アップデートの推奨等)が行われていました。

これらは脆弱性を悪用した、ゼロデイ攻撃、Nデイ攻撃の事例です。

脆弱性対策ができていない場合、マルウェア感染等に留まらず、事業やサービスの停止等に端を発し、甚大な被害に至ることもあります。近年は脆弱性が発見されてから、それを悪用した攻撃が発生するまでの時間が短くなっているため、脆弱性対策情報が公開された場合、早急な対策の実施が求められます。

4.脆弱性対策情報の公開に伴う悪用への対策

脆弱性対策情報の公開に伴う悪用への対策を、「経営者の観点」「管理者(セキュリティ担当者・システム管理者)の観点」で説明します。

(1)経営者の観点

◇被害の予防

・インシデント対応体制を整備し、対応します※

・パッチ適用や回避策を講じるための予算を確保します

(2)管理者(セキュリティ担当者・システム管理者)の観点

◇被害の予防

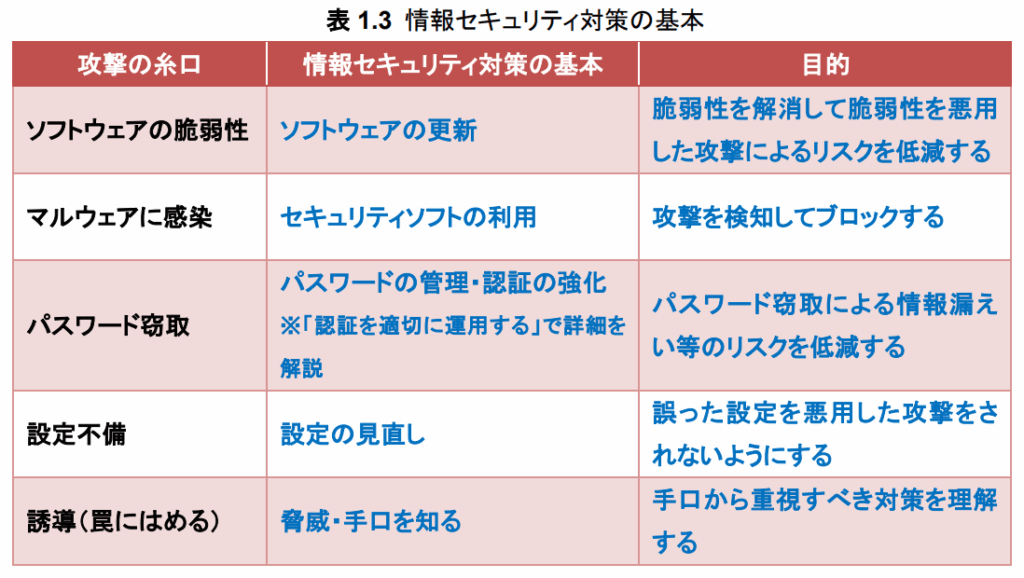

・IPAの「情報セキュリティ10大脅威 2025解説書」の9ページ、表1.3「情報セキュリティ対策の基本」を実施します

・セキュリティのサポートが充実しているソフトウェアやバージョンを使うようにします。

(パッチや回避策の提供が迅速である製品を利用し、サポート対象のソフトウェアを使う)

・最新の脆弱性情報の収集、対策状況の管理、パッチマネジメントを行います

・サーバーや PC、ネットワークに適切なセキュリティ対策を行います

◇被害の早期検知

・サーバーやクライアント、ネットワークに適切なセキュリティ対策を行います※

◇被害を受けた後の対応

・整備した対応体制に基づき対応します

・影響調査および原因の追究、対策を強化します

・適切な報告/連絡/相談を行います※

・インシデント対応体制を整備し対応します※

「※」の詳細については、IPAの「情報セキュリティ10大脅威2025」の36ページ以降の「共通対策」をご参照ください。

また、インシデント対応体制を整備し対応するための方策については、「もっと知りたい!セキュリティ」の「セキュリティインシデント対応(1/2)」および「セキュリティインシデント対応(2/2)」でも解説しています。こちらも併せて参照してください。

ここまで脆弱性対策情報の公開に伴う悪用増加について考えてきましたが、いかがだったでしょうか。

脆弱性対策情報の公開に伴う悪用は、脆弱性の修正パッチ配布から適用までの間(Nデイ)を狙う攻撃のため、利用者側で適切な対応策を講じることができれば、十分に防げるものです。

自社で使用しているソフトウェアの修正プログラムが各端末で適用されているかを定期的に確認し、適切なセキュリティ対策を日々継続する事が重要になると言えます。

これらの対策を行うことで、脆弱性を狙ったセキュリティ脅威に対してより強靭な防御を構築し、業務を安全に日々継続できることが、企業の持続可能な発展を支える鍵となります。

5.事例

事例を見る

1.Cisco ASAおよびFTDにおける複数の脆弱性(CVE-2025-20333、CVE-2025-20362)に関する注意喚起(JPCSERT/CC)

2.NetScaler ADCおよびNetScaler Gatewayの脆弱性について (CVE-2025-7775等) | 情報セキュリティ | IPA 独立行政法人 情報処理推進機構(IPA)

3.Apple 0-Day 脆弱性 CVE-2025-43300 が FIX:ゼロクリック RCE の PoC も公開 – IoT OT Security News(IoT OT Security News)

4.CVE-2025-0411:ウクライナの組織を標的としたゼロデイ攻撃キャンペーンとホモグリフ攻撃 | トレンドマイクロ | トレンドマイクロ (JP)(TREND MICRO)

※本記事は令和6年度中小企業サイバーセキュリティ対策事業で制作された記事を最新情報等で更新したものです。