2025.10.24

中小企業におけるセキュリティ脅威への対策強化 ~標的型攻撃による機密情報の窃取から対策を学ぶ~

目次

独立行政法人情報処理推進機構(IPA)が毎年発行している「情報セキュリティ10大脅威2025」から、中小企業の経営者やシステム担当者が注目すべき点を掘り下げていきます。

今回は5位に挙げられている「標的型攻撃による機密情報の窃取」を深掘りします。

標的型攻撃とは、特定の組織(企業、官公庁、民間団体等)を狙う攻撃のことです。機密情報等の窃取や業務妨害を目的としています。

攻撃者は、社会の動向や慣習の変化に合わせて攻撃手口を変えます。また、標的とする組織の状況に応じた巧妙な攻撃手法で目的を果たそうとします。

この脅威がどのように業務に影響を与えるのか、対策はどうすべきなのかを解説いたします。

引用元:IPA 情報セキュリティ10大脅威 2025 解説書

1.標的型攻撃による機密情報の窃取の脅威

特定の組織や企業に狙いを定め、機密情報等の窃取や業務妨害を目的とした標的型攻撃が確認されています。

この種の攻撃は、明確な目的を持ち、PCやサーバーをウイルスに感染させたり、不正にアクセスすることで組織内部に侵入し、情報窃取や破壊活動等を行います。

これらの攻撃は一時的なもので終わることは少なく、組織内に長期間潜伏して活動を行うケースがあります。

窃取された機密情報が悪用された場合、企業の事業継続や国家の安全保障に重大な影響を及ぼすおそれがあります。

さらに、データ削除やシステム破壊により企業活動が妨害されたり、その企業のサプライチェーンに属する関連組織が攻撃の踏み台にされるおそれもあります。

組織の規模や業種に関わらず標的となる可能性があることが特徴と言えます。

2.代表的な攻撃例

以下に、代表的な標的型攻撃による機密情報の窃取例を紹介します。

(1)フィッシングメールによる感染

攻撃者は、業務や取引に見せかけた巧妙な偽装メールを送信し、そのメールの添付ファイルや本文のリンクにマルウェアを仕込みます。受信者がファイルを開封したり、リンクにアクセスすると、PCがマルウェア感染する仕組みです。

メールの件名や本文、添付ファイル名は業務や取引に関連するように偽装されているため、偽物と気づきにくいのが特徴です。さらに、実在する組織名が使われる場合もあるため、注意が必要です。

また、通常の業務メールのやり取りを装い、複数回のやり取りを経て油断させる手口もあります。この攻撃手法を「やり取り型攻撃」と呼びます。顧客や取引先とのやり取りの中であっても、気軽にリンクを開く、ファイルを開くといった行為は危険を伴うものだという意識を持つ必要があります。

(2)脆弱性を突いた不正アクセス

攻撃者は、標的組織が利用するクラウドサービスやWebサーバー、VPN装置等の脆弱性を悪用して不正アクセスを行い、組織内部へ侵入します。

この侵入が成功し、正規の認証情報等を窃取できた場合は、次回から正規の経路で組織のシステムへ再侵入することもあります。

(3)改ざんされたWebサイトを利用した攻撃(水飲み場型攻撃)

攻撃者は、標的とする組織が頻繁に利用するWebサイトを調査し、予め改ざんしておきます。

そして、標的組織の従業員や職員がそのWebサイトにアクセスすることで、偽装したマルウェアをインストールさせPCを感染させます。これにより、標的組織は通常の業務活動を行っている際にウイルスに感染し、その結果として情報が盗まれることとなります。この攻撃手法は「水飲み場型攻撃」とも呼ばれ、無意識の間に感染が進行するため、非常に巧妙な手口です。

3.標的型攻撃による機密情報の窃取事例

【事例1:マルウェア感染による情報漏えい】

2024 年 3 月、ITベンダーF社にて情報漏えいが発生しました。原因はマルウェアによるものと見られ、業務用PC1 台の感染に端を発し、最終的に 49 台の業務用 PC に感染が拡大しました。このマルウェアは様々な偽装を行って検知されにくくするなど高度な手法を用いていたため、発見が非常に困難でした。また、通信ログや操作ログを確認したところ、ファイルが社外に持ち出されたおそれがあり、その一部に個人情報や顧客の業務に関連する情報が含まれていたことも判明しています。ただし、情報が悪用されたという報告は受けていないとのことでした

参照元:IPA 情報セキュリティ10大脅威 2025 解説書

【事例2:日本の暗号資産関連事業者へのサイバー攻撃】

2024 年 5 月、某国当局の下部組織の一部とされるサイバー攻撃グループが、D社から約 482 億円相当の暗号資産を窃取しました。サイバー攻撃グループ はリクルーターを装い、暗号資産ウォレットソフトウェアを開発する 企業の従業員に、採用前試験を装い悪意あるスクリプトを送付し、その従業員の PC の情報を窃取しました。その後、この従業員になりすまし、システムに不正アクセスした上で、D社の暗号資産を盗み出していたとのことです。

参照元:IPA 情報セキュリティ10大脅威 2025 解説書

このように、PC1台のマルウェア感染から被害が広がったもの、悪質なスクリプト送付による不正アクセスやなりすましなど、さまざまな手法による標的型攻撃が実際に起こっています。

4.標的型攻撃への対策

標的型攻撃による機密情報の窃取への対策を、「経営者の観点」「セキュリティ管理者・システム管理者の観点」「従業員・職員の観点」で説明します。

(1)経営者の観点

◇組織としての体制の確立

・被害の予防(被害に備えた対策を含みます)

インシデント対応体制を整備し、実際のインシデント時に対応します。※

(2)セキュリティ管理者・システム管理者の観点

◇被害の予防および被害に備えた対策

・情報の管理と運用規則策定

情報は暗号化するなどの管理や運用の規則を定めて運用します。

・サイバー攻撃に関する継続的な情報収集

・情報リテラシー、モラルを向上させます※

・インシデント対応の定期的な訓練を実施

関係者やセキュリティ業者、専門家と迅速に連携する対応方法や連絡方法を整備します。

・サーバーやクライアント、ネットワークに適切なセキュリティ対策を行います※

・アプリケーション許可リストの整備

・取引先のセキュリティ対策実施状況の確認

サプライチェーンや委託先を狙った攻撃への対策状況を確認します。

・海外拠点等も含めたセキュリティ対策の向上

◇被害の早期検知

・サーバーやクライアント、ネットワークに適切なセキュリティ対策を行います※

◇被害を受けた後の対応

・インシデント対応体制を整備し、実際のインシデント時に対応します※

(3)従業員・職員の観点

◇被害の予防および被害に備えた対策(通常、組織全体で実施)

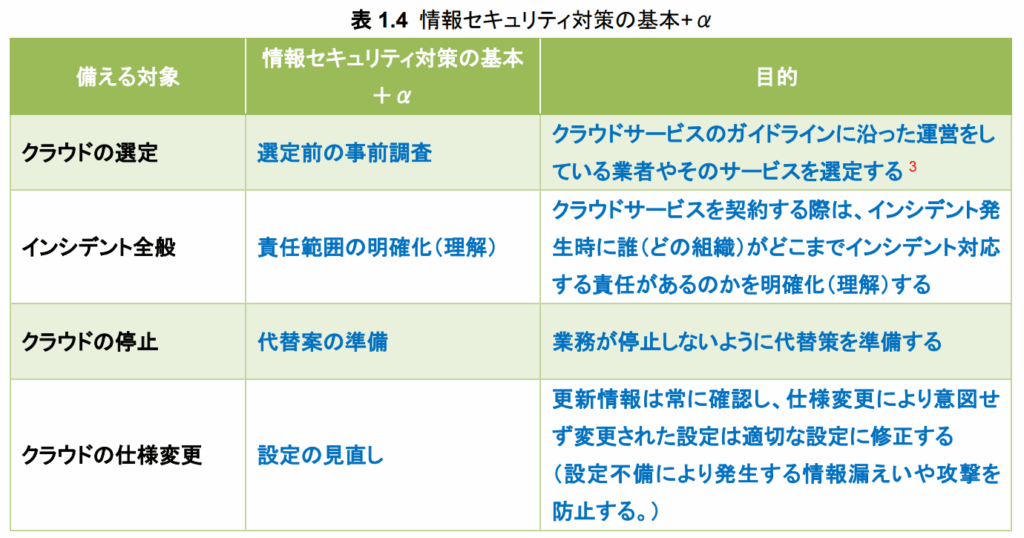

・IPAの「情報セキュリティ10大脅威 2025解説書」の9ページ、表1.4「情報セキュリティ対策の基本」+αを実施

・メールの添付ファイル開封、メールやSMSのリンク、URLのクリックを安易にしない※

◇被害を受けた後の対応

・インシデント対応体制を整備し、実際のインシデント時に対応します※

「※」の詳細については、IPAの「情報セキュリティ10大脅威 2025解説書」の36ページの「共通対策」をご参照ください。

ここまで標的型攻撃による機密情報の窃取について考えてきましたが、いかがだったでしょうか。

ネットワーク内部へ不正アクセスされた場合、情報の漏えいや改ざん、他組織への攻撃の踏み台(中継)になるおそれがあるため、日々の確認や平時の備えが大切なことがおわかりいただけたかと思います。

標的型攻撃による機密情報の窃取は、業種や企業の大小に関わらず発生します。

「自社は狙われないから大丈夫」と考えるのではなく、常にこのような脅威が存在することを認識することが重要です。この認識がセキュリティ意識の向上につながり、企業の持続可能な発展を支える鍵となります。

5.事例

事例を見る

1.個人情報を含む情報漏えいのおそれについて(ITベンダーF社)

2.D社ビットコインの不正流出、某国グループが関与=警察庁(ロイター)

※本記事は令和6年度中小企業サイバーセキュリティ対策事業で制作された記事を最新情報等で更新したものです。