2026.01.23

攻撃や被害が減らない理由(2/2)

目次

中小企業の経営者や情報システム担当者の皆さん、日々のセキュリティ対策、お疲れ様です。

前回に続き、本記事では、昨今企業等におけるサイバー攻撃や、その被害が増加し続ける主な理由として考えられる事項を挙げ、解説します。

●サーバ製品やネットワーク機器等の重大な脆弱性の存在

多くの企業等で利用されているサーバ製品やネットワーク機器等にも重大な脆弱性が続々と見つかっており、攻撃者のターゲットとなっています。

JPCERTコーディネーションセンター(JPCERT/CC)では、そうした重大な脆弱性に関する情報を公開し、注意喚起を行っています。その一部を次の表に示します。

JPCERT/CCによって注意喚起された重大な脆弱性(一部抜粋)

| 公開日 | 内容 |

|---|---|

| 2025-12-03 | Array Networks Array AGシリーズにおけるコマンドインジェクションの脆弱性に関する注意喚起 |

| 2025-09-26 | Cisco ASAおよびFTDにおける複数の脆弱性(CVE-2025-20333、CVE-2025-20362)に関する注意喚起 |

| 2025-08-27 | Citrix Netscaler ADCおよびGatewayの脆弱性(CVE-2025-7775)に関する注意喚起 |

| 2025-04-04 | Ivanti Connect Secureなどにおける脆弱性(CVE-2025-22457)に関する注意喚起 |

| 2025-01-15 | Fortinet製FortiOSおよびFortiProxyにおける認証回避の脆弱性(CVE-2024-55591)に関する注意喚起 |

| 2025-01-09 | Ivanti Connect Secureなどにおける脆弱性(CVE-2025-0282)に関する注意喚起 |

| 2024-11-19 | Palo Alto Networks製PAN-OSの管理インタフェースにおける複数の脆弱性(CVE-2024-0012、CVE-2024-9474)に関する注意喚起 |

| 2024-10-24 | Fortinet製FortiManagerにおける重要な機能に対する認証の欠如の脆弱性(CVE-2024-47575)等に関する注意喚起 |

| 2024-04-13 | Palo Alto Networks社製PAN-OS GlobalProtectのOSコマンドインジェクションの脆弱性(CVE-2024-3400)に関する注意喚起 |

| 2024-02-15 | Fortinet製FortiOSの境域外書き込みの脆弱性(CVE-2024-21762)に関する注意喚起 |

| 2024-01-11 | Ivanti Connect SecureおよびIvanti Policy Secure(旧: Pulse Connect Secure)の脆弱性(CVE-2023-46805およびCVE-2024-21887)に関する注意喚起 |

(https://www.jpcert.or.jp/)

こうした情報は当然のことながら攻撃者も収集しているので、該当する製品等を自社で使用していたとすれば、一刻も早く対処しないと攻撃を受けてしまう可能性があります。

それを防ぐためには、「脆弱性を識別・評価・管理する仕組み」の回で解説したような脆弱性情報に基づく対処の仕組みを組織内で確立し、運用していただくことが望まれます。

●ユーザID/パスワード等のクレデンシャル情報の大量流出

次に挙げられるのが、後を絶たないユーザID、パスワード等のクレデンシャル情報(認証に用いられる情報の総称)の大量流出です。

例えば、かなり前のことですが、2018年には、日経ビジネス社が国内の複数の大手グループ企業の社員情報が大量に流出していることを報じました。情報はリスト化され、当初は海外の闇サイトで販売されていましたが、その後公開サイトで無料提供されました。

(https://cybersecurity-jp.com/news/26848)

このとき流出していたのは約16億件ものクレデンシャル情報です。

これらは過去10年ほどの期間に流出した「メールアドレス・パスワード」「ユーザID・パスワード」「電話番号・パスワード」のいずれかが対になっているものであり、既に無効となっているものもありますが、有効でそのままログイン可能なものも数多く含まれていたようです。

一度流出した情報は削除や回収は不可能であり、永続的にネット上に存在することになります。

そして、このような流出は後を絶たず続いており、それらを入手して悪用する不正アクセスを助長しています。

●業務形態の変化と脆弱なネットワーク

新型コロナ禍により、多くの企業にテレワークが浸透しました。

その後元の勤務形態に戻った企業もあるものの、依然としてテレワークを主としていたり、推奨していたりする企業も数多くあります。

それ自体は業務の効率化や勤務形態の多様化に寄与していることから歓迎すべき点ですが、その反面サイバー攻撃を増長させる要因となっていることも否めません。

テレワーク導入率の推移(総務省:令和7年版 情報通信白書)

(https://www.soumu.go.jp/johotsusintokei/whitepaper/ja/r07/html/nd21b220.html)

従前サイバー攻撃対策は、インターネット等、外部のネットワークとの境界にあるファイアウォールやVPN(Virtual Private Network)機器等による、いわゆる「境界防御」が中心でした。

境界防御では、サイバー攻撃の脅威を境界で遮断することが前提であるため、組織の内部ネットワークやサーバ、PC等のエンドポイント環境では十分な対策が行われていないという状況となっています。そのため、一旦マルウェア等が感染/侵入すると、短時間で内部ネットワーク全体に被害が拡大するおそれがあります。

また、テレワークの普及により、システム管理業務をはじめ、多くの業務がリモートで行われています。そのため、遠隔操作用のツール等が稼働する機器も増加し、結果として攻撃されやすい状況になっている面もあります。

●サイバー攻撃が高収益なビジネスとして確立し、分業化も進む

ランサムウェアによる攻撃の多くは、攻撃ツールの開発者、身代金の管理者、攻撃実行者が分かれており、RaaS(Ransomware as a Service)としてサービス提供者が30〜40%を受け取り、残りを攻撃実行者が受け取るといったビジネスモデルが確立しています。

昨今攻撃グループが乱立している状況からしても、世界中に身代金を支払う組織が数多くあり、サイバー攻撃を行う者たちにとって、ランサムウェアは大変都合の良い金銭獲得手段となってしまっているのが実情でしょう。

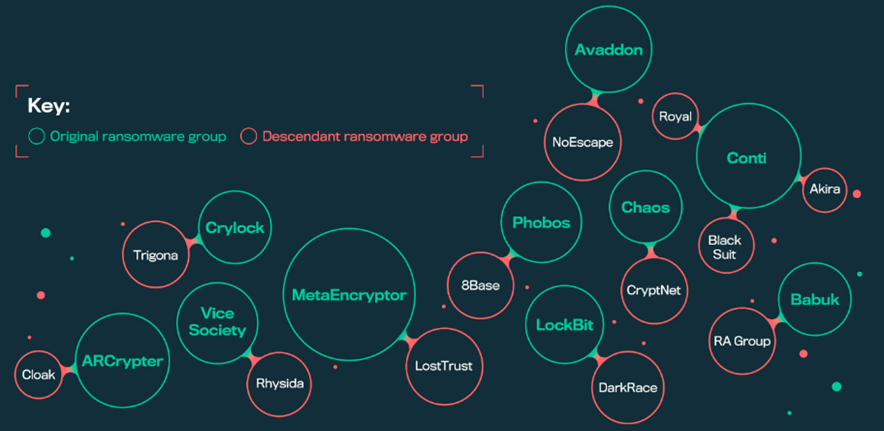

WithSecure社が発表したリサーチによれば、近年グループ内での対立によってメンバーが離脱し、攻撃用のソースコードを流用して新たなグループを立ち上げているような状況もあり、その結果攻撃グループが増加し続けているようです。以下の図の緑の円がオリジナル(元の)ランサムウェア攻撃グループであり、赤い円がそこから派生したグループを表しています。

ランサムウェア攻撃グループが派生している状況の例

(https://www.withsecure.com/en/expertise/topicals/ransomware)

このようにビジネスモデルが確立し、分業化が進んだことで、開発を担当する者は豊富な資金を元手に、より強力なツールを開発することに専念できる状況となっています。

その結果、ランサムウェアの高機能化が進み、近年ではWindowsだけでなく、Linuxを攻撃対象としたランサムウェアも数多く存在しています。

そうした高機能なランサムウェアは、仮想マシンの脆弱性を悪用して乗っ取り、仮想イメージそのものが暗号化されてしまう可能性があるほか、NAS(Network Attached Storage)を攻撃して暗号化し、被害を拡大させる可能性もあります。

前回、今回と企業等におけるサイバー攻撃や、その被害が増加し続ける主な理由として考えられる事項について解説してきました。それらの中には自助努力ではどうにもならないこともありますが、脆弱性への対処については取組み次第で状況を改善できるはずです。