2026.01.16

攻撃や被害が減らない理由(1/2)

目次

中小企業の経営者や情報システム担当者の皆さん、日々のセキュリティ対策、お疲れ様です。

本記事では、昨今企業等におけるサイバー攻撃や、その被害が増加し続ける主な理由として考えられる事項を挙げ、解説します。

●攻撃されやすいサービス仕様やシステム仕様

まず、各種ITサービスを提供している側の理由となりますが、サービスの仕様やシステムの仕様にセキュリティ面の不備等があり、攻撃者にそれを悪用されているということが挙げられます。

その具体例を次に示します。

(1)アカウント(ID)の登録時等に十分な本人確認を行っていない

アカウントの登録時等に十分な本人確認を行っていないと、第三者のなりすましにより不正にアカウントを取得され、悪用されるリスクが高まります。

一時期、電子マネー決済サービス等に他人の銀行口座を勝手に紐づけ、不正に預金を引き出すといった事件が多発しましたが、その主な原因となったのが、メールアドレスのみで電子マネー口座が開設可能である等、本人確認が十分に行われていなかったことでした。

(2)パスワードの最低文字数が少なく、使用できる文字種も少ない脆弱なパスワードが設定されていると、推測や総当たり攻撃等により、第三者に破られてしまう可能性が高まります。

(3)多要素認証や二段階認証を実装していない上記(2)に加え、多要素認証や二段階認証を実装していないと、第三者によってアカウントが不正利用されるリスクが格段に高まります。

(4)ログイン試行回数の制限がないログイン試行回数の制限がないと、何通りものパスワードを試すことができますので、推測やブルートフォース攻撃等により、パスワードが破られる可能性が増大します。

(5)メールアドレスをユーザIDにしている現状こうしたサービスは数多くありますが、結果として同じユーザIDを様々なサービスで使いまわすことになり、またメールアドレスは第三者であっても比較的入手が容易であることから、不正なログインの試行に使われるリスクが高まります。

(6)ユーザIDが数字のみ金融系のサービスで口座番号がユーザIDになっているケースのように、数字のみのユーザIDは現在でも広く使われています。口座番号等であれば、正規の番号体系や書式がわかれば、他人のユーザIDを推測することも比較的容易に可能です。

(7)システムで使用するアカウントに必要以上の権限を付与している「セキュリティ対策における基本的な考え方」の回で解説したように、一般ユーザのアカウントにシステム管理者の権限(特権)を付与していた場合、サイバー攻撃によって一般ユーザのPCにマルウェアが感染し、アカウントを不正利用したとすれば、攻撃者はシステム管理者として全ての機能が使えるため、より甚大な被害を及ぼすことができてしまいます。

(8)使用できる端末の制限がない例えば広く利用されているLINEでは、従来はアカウント登録を行った端末(スマートフォン等)でしか利用できない制限がありました。最近のアップデートにより、アカウント登録を行った端末(メイン端末)の他に、サブ端末として最大3台まで登録できるようになりましたが、サブ端末には一定の機能制限があります。

一方、こうした端末の制限なく利用できるサービスも数多くあります。

両者を比較すると、端末の制限がない方がユーザの利便性は高くなりますが、その反面、第三者にアカウントを不正利用されるリスクは高まります。

(9)商品購入、送金等の重要な処理を行う際に再認証する必要がない近年普及している3Dセキュアのように、重要な処理を行う前に再度ユーザ認証等を行うことにより、アカウント乗っ取り等による不正な処理が行われるリスクを低減することができます。

一方そうした仕組みがないと、不正な処理が行われるリスクは高まります。

(10)新たな端末からの利用、口座情報やメールアドレスの変更等があっても通知されない自分のアカウントに新たな端末からログインがあった場合にメール等で通知があれば、自分以外による不正なログインがあったとしてもそれを知ることができます。また、重要な登録情報の変更があった場合にも通知があれば、第三者による不正な変更等を知ることができます。

一方、そうした通知が行われないサービスは、攻撃者にとっては非常に都合の良いものとなります。

●脆弱なWebサイトやソフトウェア等の存在

Webサイトによる新たなサービスや、新たなソフトウェア、アプリケーション(アプリ)等が次から次へとリリースされていますが、そうしたサイトやアプリ等には依然として深刻な脆弱性が存在していることが珍しくありません。

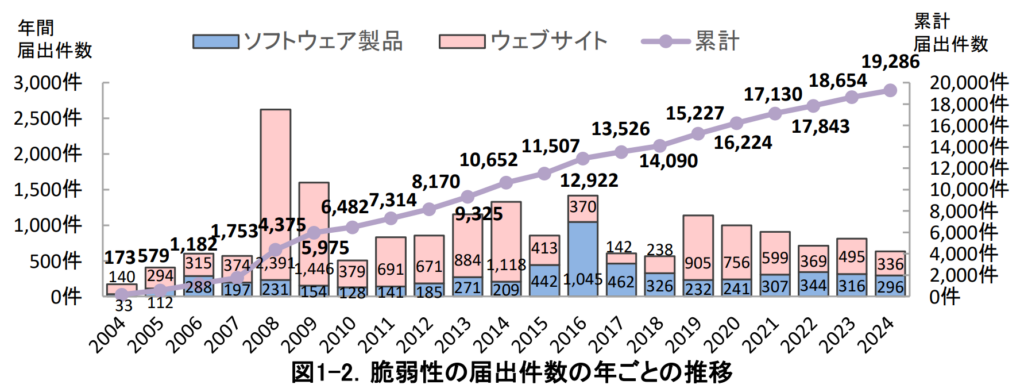

次のグラフは、IPA(独立行政法人 情報処理推進機構)が定期的に公表している「情報セキュリティ早期警戒パートナーシップ」における脆弱性関連情報の届出件数の年ごとの推移です。

同パートナーシップは、IPAが受付機関、JPCERTコーディネーションセンター(JPCERT/CC)が調整機関となり、脆弱性関連情報の発見者、ソフトウェアの製品開発者、Webサイト運営者と協力をしながら、脆弱性に対処することを目的とした一連の活動です。

ソフトウェア等の脆弱性関連情報に関する届出状況

(https://www.ipa.go.jp/security/reports/vuln/software/2024q4.html)

このように、件数は年によって増減がありますが、毎年500件を超える脆弱性関連情報の届出があります。もちろん届出されたものはごく一部であり、企業等が脆弱性診断によって発見して対処したものや、いまだに発見されないままの脆弱性が無数にあるのが実態です。

そうした脆弱なWebサイトやアプリ等がなくならない理由として、次のような状況が考えられます。

(1)時間・予算の制約

Webサイトやアプリでサービスを提供する側が、短期間での開発/リリースを強く要望していながら、予算も限られており、その中でサイトやアプリを開発する側がなんとかそれを実現しようとしているケースです。

このような場合、時間や予算の制約からセキュリティ対策はほとんど考慮されず、多くの脆弱性が内在したままリリースされることになります。

(2)セキュリティに関する要件や基準が不明確Webサイトやアプリでサービスを提供する側が、発注/業務委託時に当該サービスにおけるセキュリティ面の要件や対策実施における基準等を示すことなく、全て開発者側に委ねているケースです。

このような場合、セキュリティ対策は開発者が独自に判断し、自助努力で行われることになりますので、結果として十分な対策が行われない可能性も高まります。

(3)Webサイトやアプリを開発する側のスキルや経験が不足Webサイトやアプリでサービスを提供する側が, 発注/業務委託時に当該サービスにおけるセキュリティ面の要件や対策実施における基準等を示したとしても、それを受託するベンダ等にセキュリティに関するスキルや経験がなければ、不十分な対策しか施されず、多くの脆弱性が内在する可能性があります。

今回は、サイバー攻撃や、その被害が増加し続ける理由として、攻撃されやすいサービス仕様やシステム仕様、脆弱なWebサイトやアプリ等の存在について解説しました。

次回も引き続き、サイバー攻撃の被害が増加し続ける理由について解説します。

●用語解説

- ブルートフォース攻撃

パスワードを破ることを目的とした攻撃手法の一つで、特定の文字数、文字種で設定され得る全ての組合せを試す方式。総当たり攻撃とも呼ばれる。 - 3Dセキュア

ネットショッピング等でクレジットカード決済を行う際に、クレジットカード発行会社にあらかじめ登録したパスワード等、本人しか分からない情報を入力させることにより、なりすましによるクレジットカードの不正使用を防止する方式。